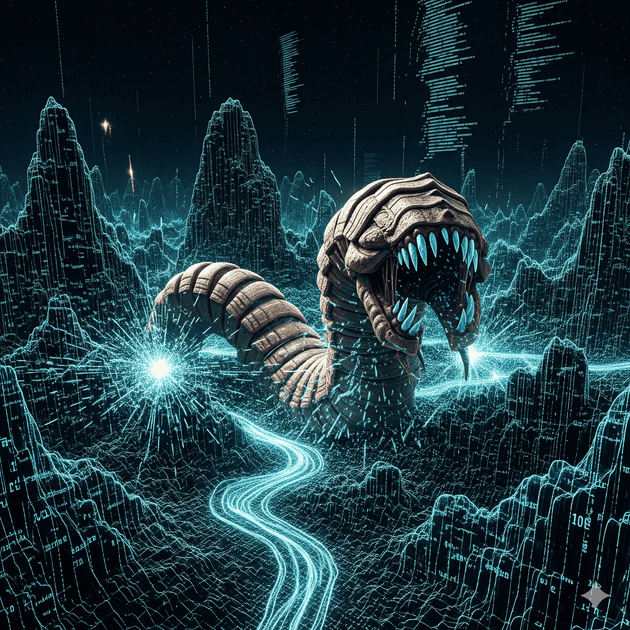

Los recientes ataques contra el ecosistema de npm han demostrado lo vulnerable que puede ser la cadena de suministro de software. En este nuevo incidente, se detectaron más de 180 paquetes maliciosos, diseñados para robar secretos, filtrar repositorios privados y propagarse como un gusano (worm).

Este ataque parece estar relacionado con los actores de amenazas detrás del incidente de Nx del 27 de agosto de 2025. Fue publicado inicialmente por Socket y StepSecurity, quienes reportaron la infección de 40 paquetes. Desde entonces, el número ha crecido a 187 paquetes comprometidos, incluyendo algunos pertenecientes a CrowdStrike.

Resumen Ejecutivo

Un ataque masivo contra npm ha comprometido múltiples paquetes, afectando a desarrolladores y organizaciones en todo el mundo. El malware funciona como un gusano automatizado, exfiltrando secretos y propagándose de forma automática. Es crucial aplicar medidas inmediatas de remediación en entornos locales y de CI/CD.

Qué Hace el Gusano

- Roba secretos y credenciales de entorno (API keys, SSH tokens, GitHub tokens).

- Filtra repositorios privados a actores externos.

- Intenta crear GitHub Actions maliciosas para propagarse.

- Crea repositorios llamados "Shai-Hulud" para exponer secretos.

- Se disemina automáticamente mediante dependencias npm infectadas.

Impacto Potencial

- Desarrolladores individuales: exposición de claves personales, acceso a cuentas y repos privados.

- Equipos de DevOps: compromiso de pipelines de CI/CD y fuga de secretos de producción.

- Organizaciones: riesgo de brechas de seguridad, interrupciones de servicio y pérdida de confianza.

Paquetes Afectados (hasta ahora)

Según reportes, más de 180 paquetes fueron comprometidos. Ejemplos:

@crowdstrike/*(varios)- Otros paquetes utilitarios comunes

Nota: La lista está en constante actualización. Se recomienda monitorear fuentes técnicas como Aikido, Socket y StepSecurity para el detalle completo.

Puntos Clave de Remediación

Sugerencias sobre soluciones a implementar. Asegúrese de que funcionen correctamente en su entorno antes de implementarlas.

1. En desarrollo local

-

Limpia la caché de npm:

npm cache clean --force -

Ejecuta auditorías:

npm audit

2. En producción (CI/CD)

-

Nunca uses

npm installsin lockfile en pipelines. -

Reinstala dependencias de forma limpia:

npm ci -

Revisa y rota secretos en pipelines.

-

Monitorea logs en busca de actividad sospechosa.

Controles a Implementar

- Usar gestores de secretos (Vault, AWS Secrets Manager).

- Integra herramientas de escaneo (Snyk, Dependabot, Aikido SafeChain).

- Activar MFA en npm, GitHub y servicios clave.

- Aplicar revisiones de seguridad continuas a dependencias.

- Capacitar a equipos sobre riesgos de la cadena de suministro.

Indicadores de compromiso

- bundle.js SHA-256:

46faab8ab153fae6e80e7cca38eab363075bb524edd79e42269217a083628f09 - URL de exfiltración:

hxxps://webhook[.]site/bb8ca5f6-4175-45d2-b042-fc9ebb8170b7 - Repositorios llamados

Shai-Hulud